Unix руткит краде банкови данни от банкомати

Колеги анализирали дейността на LightBasin, съобщават за финансово мотивирана група хакери и неизвестен досега руткит за Unix, който се използва за кражба на банкови данни от банкомати и извършване на измамни транзакции.

Конкретната група наскоро беше наблюдавана да се насочва към телекомуникационни компании, докато през 2020 г. те бяха забелязани да компрометират доставчици на услуги и да преследват клиентите им.

В нов доклад на Mandiant, изследователите представят допълнителни доказателства за дейността на LightBasin, като се фокусират върху измамите с банкови карти и компрометирането на ключови системи.

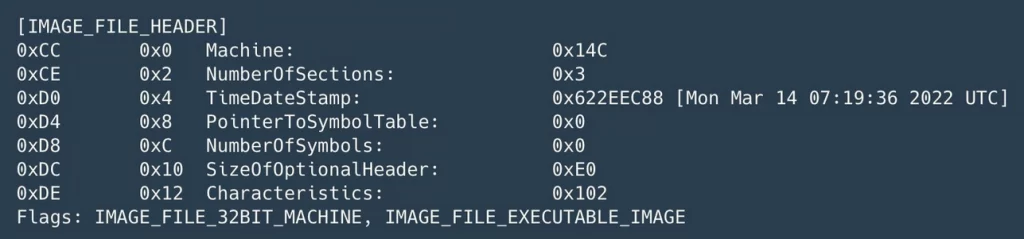

Новият руткит на LightBasin е модул за Unix ядро, наречен „Caketap“, който инсталират на сървъри, работещи с операционната система Solaris на Oracle.

Когато се зареди, Caketap скрива мрежови връзки, процеси и файлове, инсталира няколко куки в системните функции, за да получава отдалечени команди и конфигурации.

Командите, наблюдавани от анализаторите, са следните:

- Добавя модула CAKETAP обратно към списъка със автоматично зареждащи се модули

- Подменя getdents64

- Добавя мрежов филтър (формат p)

- Изтрива мрежов филтър (формат p)

- Задава текущата нишка TTY да не се филтрира от куката getdent64

- Задава всички TTY да бъдат филтрирани от куката getdent64

- Показва текущата конфигурация

Крайната цел на Caketap е да прихване данни за банкови карти и ПИН кодове от хакнати сървъри на банкомати, а след това използва откраднатите данни за улесняване на неоторизирани транзакции

Съобщенията, прихванати от Caketap, са предназначени за Payment Hardware Security Module (HSM), хардуерно устройство, което се използва в банковата индустрия за генериране, управление и валидиране на криптографски ключове за ПИН, магнитни ленти и EMV чипове.

Caketap манипулира съобщенията за проверка на картата, за да наруши процеса, спира тези, които съвпадат с измамни банкови карти и вместо тях генерира валиден отговор.

Във втора фаза записва вътрешно валидни съобщения, които съответстват на реални PAN (основни номера на акаунти) и ги изпраща до HSM, така че рутинните клиентски транзакции да не бъдат засегнати и операциите по имплантиране да останат скрити.

„Вярваме, че CAKETAP е бил използван от UNC2891 (LightBasin) като част от по-голяма операция за успешно използване на измамни банкови карти за извършване на неразрешени тегления на пари от терминали на банкомати в няколко банки“, обяснява докладът на Mandiant.

Други инструменти, свързани с престъпната хакерска група в предишни атаки - Slapstick, Tinyshell, Steelhound, Steelcorgi, Wingjook, Wingcrack, Binbash, Wiperight и Mignogcleaner според Mandiant все още се използват в атаки на LightBasin.

LightBasin умело се възползва от прехвалената сигурност в критичните Unix и Linux системи, които често се третират като вътрешно защитени или до голяма степен се игнорират поради тяхната неизвестност.

Точно това е мястото, където престъпни групировки като LightBasic процъфтяват и колегите от Mandiant очакват те да продължат да се възползват от същата оперативна стратегия.

Анализаторите забелязват някои припокривания със заплахи от UNC1945, но все още нямат никакви конкретни връзки, за да направят сигурни заключения.