Стотици модели принтери на HP са уязвими от дистанционно изпълнение на код

HP публикува съвети за сигурност за три уязвимости с критична сериозност, засягащи стотици техни модели принтери LaserJet Pro, Pagewide Pro, OfficeJet, Enterprise, Large Format и DeskJet.

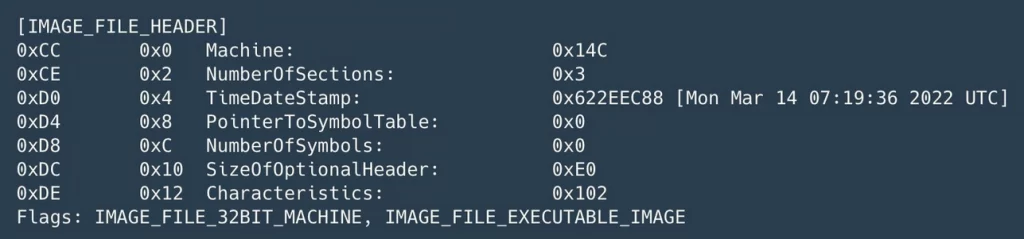

Първият бюлетин за сигурност предупреждава за уязвимост с препълване на буфер, която може да доведе до отдалечено изпълнение на код на засегнатата машина. Проследен като CVE-2022-3942, проблемът със сигурността е докладван от екипа на Trend Micro на Zero Day Initiative.

Въпреки че идва с оценка на сериозност 8,4 (висока), изчислена с общата система за оценка на уязвимостите (CVSS), HP определя сериозността на грешката като критична.

HP пусна актуализации за защита на фърмуера за повечето от засегнатите продукти. За моделите без пач, компанията предоставя инструкции за смекчаване, които препоръчват главно деактивиране на LLMNR (Link-Local Multicast Name Resolution) в мрежовите настройки.

Екипът на KiK препоръчва регулярно извършване на оценка на уязвимости и тестове за пробив в сигурността за осигурява не на киберсигурност и защита на данните Ви.

Стъпки за изключване на мрежовите протоколи през вграденият веб сървър (EWS) за LaserJet Pro.

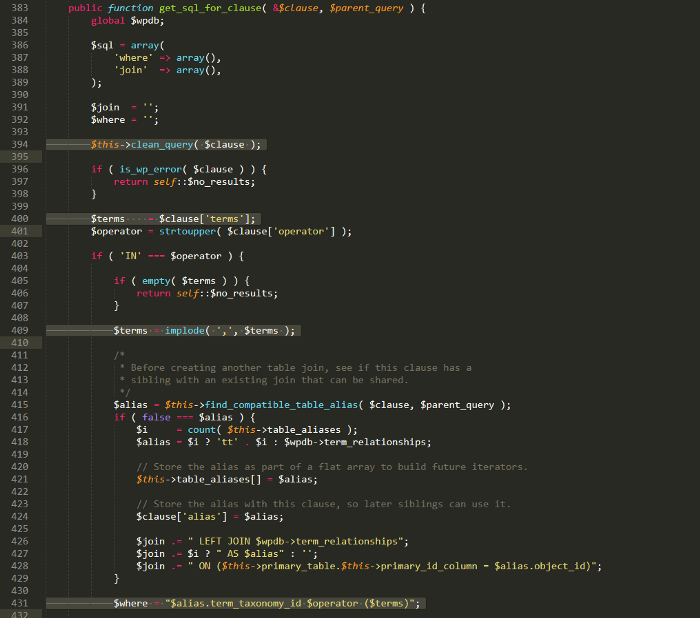

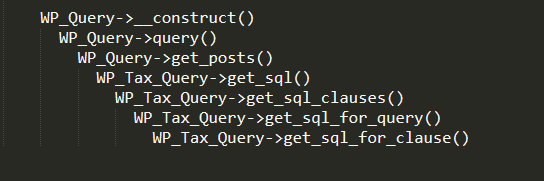

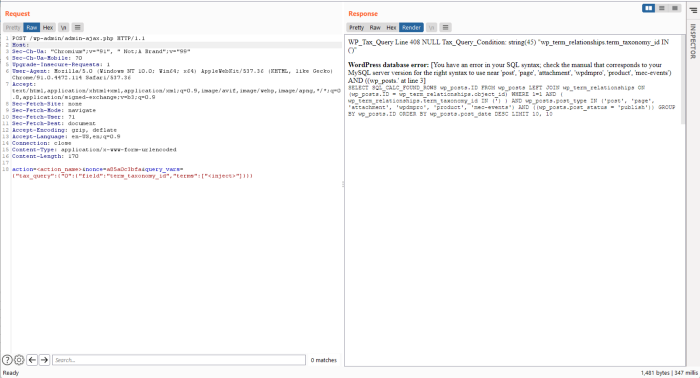

Втори бюлетин за сигурност от HP предупреждава за две критични и една уязвимост с висока степен на сериозност, които могат да бъдат използвани за разкриване на информация, отдалечено изпълнение на код и отказ на услуга.

Трите уязвимости се проследяват като CVE-2022-24291 (оценка: 7,5), CVE-2022-24292 ( оценка на сериозност - критична: 9,8) и CVE-2022-24293 (оценка - критична: 9,8). Заслугата за докладването им е и на екипа на Zero Day Initiative.

И в този случай официалната препоръка е да актуализирате фърмуера на принтера си до определените версии, но не са налични за всички засегнати модели.

Няма съвети за смекчаване и отстраняване на проблема за един от изброените модели LaserJet Pro, но той е маркиран като чакащ, така че актуализациите за сигурността трябва да станат достъпни скоро.

Администраторите на всички други модели могат да посетят официалния портал за изтегляне на софтуер и драйвери на HP, да навигират, за да изберат модела на своето устройство и да инсталират най-новата налична версия на фърмуера.

Въпреки, че не са публикувани много подробности за тези уязвимости, последиците от дистанционното изпълнение на код и разкриването на информация като цяло са широкообхватни и опасни.

Поради това се препоръчва да приложите актуализациите на защитата възможно най-скоро, да поставите устройствата зад мрежова защитна стена и да наложите правила за ограничаване на отдалечен достъп.