Група учени от университета в Тел Авив разкриха подробности за вече коригирани сериозни дефекти в дизайна, засягащи около 100 милиона смартфона на Samsung, базирани на Android, които биха могли да доведат до извличане на секретни криптографски ключове

Уязвимостие са открити в резултат от анализ на криптографския дизайн и внедряването на Keystore на Android във водещите устройства на Samsung Galaxy S8, S9, S10, S20 и S21, казаха изследователите Алон Шакевски, Еял Ронен и Авишай Вул

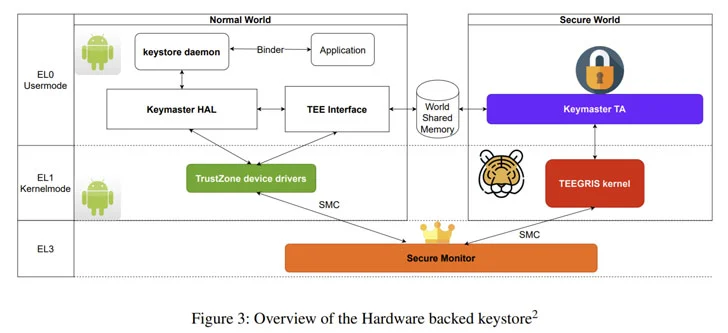

Доверените среди за изпълнение (TEEs) са защитена зона, която осигурява изолирана среда за изпълнение на доверени приложения (TAs) за изпълнение на критични за сигурността задачи, за да се гарантира поверителността и целостта.

В Android, Keystore е система, която улеснява създаването и съхранението на криптографски ключове в TEE, което ги прави по-трудни за извличане от устройството, като не позволява на основната операционна система да има директен достъп.

Android Keystore предлага приложни програмни интерфейси (API) под формата на Keymaster TA (доверено приложение) за извършване на криптографски операции в тази среда, включително генериране на защитени ключове, съхранение и използването им за цифрово подписване и криптиране. На мобилни устройства на Samsung Keymaster TA работи в TEE, базиран на ARM TrustZone.

Въпреки това, пропуските в сигурността, открити при внедряването на Samsung, означават, че биха могли да осигурят на хакер с root привилегии работещ път за възстановяване на хардуерно защитените частни ключове от защитения елемент. Списъкът с идентифицирани проблеми е както следва –

- Повторна употреба на инициализиращ вектор (IV) в Keymaster TA (CVE-2021-25444) – Уязвимост за повторно използване на IV в Keymaster преди SMR AUG-2021 Release 1 позволява декриптиране на персонализиран keyblob с привилегирован процес. (Galaxy S9, J3 Top, J7 Top, J7 Duo, TabS4, Tab-A-S-Lite, A6 Plus и A9S)

- Атака за понижаване на Keymaster TA (CVE-2021-25490) – Атака за понижаване на keyblob в Keymaster преди SMR Oct-2021 Release 1 позволява на атакуващ да задейства уязвимост за повторно използване на IV с привилегирован процес. (Galaxy S10, S20 и S21)

Накратко, успешното използване на уязвимостите в Keymaster TA може да постигне неоторизиран достъп до хардуерно защитени ключове и данни, защитени от TEE. Последиците от такава атака могат да варират от байпас за удостоверяване до разширени атаки, които могат да нарушат сигурността, предлагана от криптографските системи.

След отговорното разкриване през май и юли 2021 г. проблемите бяха отстранени чрез актуализации от август и октомври 2021 г. за засегнатите устройства. Очаква се констатациите да бъдат представени на следващият симпозиум за киберсигурност и информационна сигурност на USENIX.

„Доставчици, включително Samsung и Qualcomm, поддържат тайна около тяхното внедряване и дизайн на TrustZone и TA“, казаха изследователите. „Детайлите за проектиране и внедряване трябва да бъдат добре одитирани и прегледани от независими изследователи и не трябва да разчитат на трудността на собствените системи за обратно инженерство.“